Memahami Operasi Keamanan Siber

Memahami Operasi Keamanan Siber secara Mendalam: Prevention, Detection, dan Response

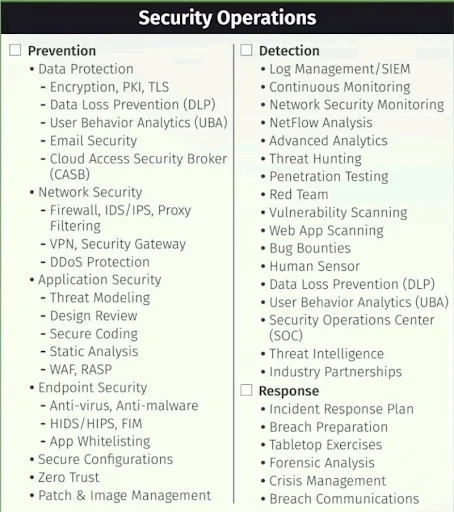

Dalam dunia digital yang semakin kompleks, keamanan siber menjadi tulang punggung pertahanan data dan infrastruktur TI perusahaan. Security Operations atau operasi keamanan adalah pendekatan sistematis dalam melindungi, mendeteksi, dan merespons insiden keamanan informasi secara efektif.

Artikel ini akan membahas tiga pilar utama dalam Security Operations: Prevention, Detection, dan Response.

1. Prevention: Mencegah Ancaman Sejak Dini

Langkah preventif adalah garis pertahanan pertama dalam keamanan siber. Tujuannya adalah mengurangi risiko sebelum serangan terjadi.

a. Perlindungan Data

Melibatkan penerapan enkripsi, PKI, dan protokol TLS untuk mengamankan data dalam penyimpanan dan transmisi. Data Loss Prevention (DLP) dan User Behavior Analytics (UBA) juga berperan dalam mencegah kebocoran data oleh pengguna internal.

b. Keamanan Jaringan

Firewall, IDS/IPS, dan proxy filtering membantu mengontrol lalu lintas jaringan. Penggunaan VPN, security gateway, dan perlindungan DDoS memperkuat pertahanan terhadap akses tidak sah dan serangan masif.

c. Keamanan Aplikasi

Integrasi keamanan sejak tahap awal pengembangan aplikasi (Shift-Left Security) melalui threat modeling, secure coding, dan static analysis dapat mengidentifikasi dan memperbaiki kerentanan lebih awal.

d. Keamanan Endpoint

Solusi antivirus, anti-malware, serta Endpoint Detection and Response (EDR) dapat mendeteksi aktivitas mencurigakan pada perangkat akhir. App whitelisting dan prinsip Zero Trust juga penting dalam mengontrol akses.

e. Konfigurasi Aman & Manajemen Patch

Konfigurasi sistem yang aman dan manajemen patch otomatis memastikan perangkat lunak tetap up-to-date dan bebas dari celah keamanan yang sudah diketahui.

2. Detection: Mendeteksi Ancaman Secara Proaktif

Deteksi yang efektif memungkinkan organisasi untuk menemukan dan merespons serangan sebelum terjadi kerusakan besar.

a. Log Management & SIEM

Mengumpulkan dan menganalisis log dari berbagai sistem seperti firewall dan endpoint untuk korelasi ancaman secara real-time.

b. Monitoring Berkelanjutan

Pemanfaatan AI dan machine learning untuk mendeteksi anomali perilaku pengguna dan lalu lintas jaringan yang mencurigakan.

c. Threat Hunting & Analitik Lanjutan

Threat hunting secara proaktif mencari tanda-tanda kompromi dalam sistem. Ini didukung oleh analitik lanjutan dan visualisasi data.

d. Manajemen Kerentanan

Melibatkan penetration testing, vulnerability scanning, dan program bug bounty untuk mengidentifikasi dan menutup celah keamanan.

e. Threat Intelligence & SOC

Integrasi threat feed ke dalam sistem SIEM dan keberadaan Security Operations Center (SOC) mendukung respons cepat dan terinformasi terhadap ancaman.

3. Response: Tanggapan Cepat terhadap Insiden

Ketika insiden terjadi, respons yang tepat waktu dan terkoordinasi sangat penting untuk meminimalkan dampak.

a. Rencana Respons Insiden

Menetapkan peran tim (TI, komunikasi, legal) serta prosedur kontainmen, eradikasi, dan pemulihan adalah fondasi utama.

b. Kesiapan Menghadapi Pelanggaran

Simulasi melalui tabletop exercise memastikan bahwa semua tim tahu apa yang harus dilakukan dalam situasi nyata.

c. Analisis Forensik

Menggunakan EDR dan alat analisis untuk melacak jejak serangan dan mengevaluasi kerusakan.

d. Manajemen Krisis & Komunikasi

Protokol komunikasi yang jelas dengan pemangku kepentingan internal maupun eksternal membantu menjaga reputasi dan kepatuhan regulasi.

e. Evaluasi Pasca-Insiden

Setiap insiden harus dievaluasi untuk memperbaiki kebijakan, prosedur, dan sistem keamanan agar tidak terulang kembali.

Penutup

Mengelola operasi keamanan bukan hanya soal teknologi, tetapi juga budaya, proses, dan kolaborasi. Pendekatan holistik yang mencakup pencegahan, deteksi, dan respons akan memperkuat ketahanan siber organisasi di tengah lanskap ancaman yang terus berkembang.

Disclaimer: Artikel ini bertujuan untuk edukasi dan peningkatan kesadaran keamanan siber, bukan sebagai panduan resmi implementasi teknis.