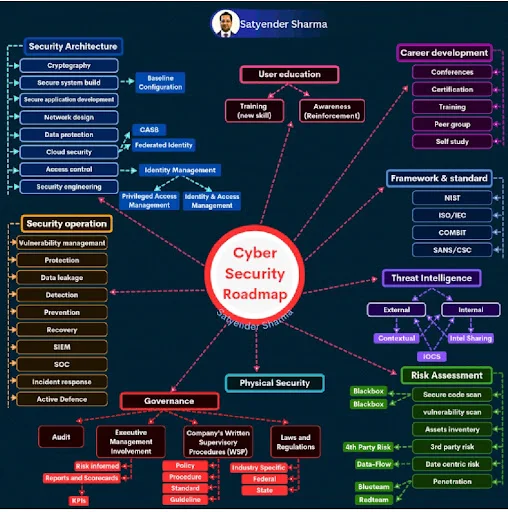

Roadmap Cyber Security

Roadmap Cyber Security: Panduan Lengkap Menuju Keamanan Digital yang Lebih Baik

Keamanan siber (cyber security) semakin menjadi perhatian utama di era digital saat ini. Ancaman terhadap data, sistem, dan infrastruktur teknologi informasi terus berkembang, membuat kebutuhan akan strategi keamanan yang komprehensif semakin mendesak. Dalam artikel ini, kita akan membahas roadmap cyber security yang mencakup berbagai aspek penting, mulai dari arsitektur keamanan, operasi keamanan, hingga pengembangan karier di bidang ini.

1. Security Architecture (Arsitektur Keamanan)

Arsitektur keamanan adalah fondasi utama dalam sistem keamanan siber. Beberapa aspek utama dalam arsitektur keamanan meliputi:

Cryptography: Teknik enkripsi untuk melindungi data dari akses tidak sah.

Secure System Build: Pembangunan sistem yang aman dengan memperhatikan desain dan implementasi yang tepat.

Secure Application Development: Pengembangan aplikasi yang tahan terhadap ancaman keamanan.

Network Design: Perancangan jaringan yang aman untuk mencegah akses ilegal.

Data Protection: Perlindungan data sensitif dari kebocoran dan serangan.

Cloud Security: Keamanan dalam layanan berbasis cloud untuk melindungi data pengguna.

Access Control: Manajemen akses untuk memastikan hanya pihak yang berwenang yang dapat mengakses data dan sistem.

Security Engineering: Teknik rekayasa keamanan dalam membangun dan mengelola sistem yang tangguh.

Arsitektur keamanan juga mencakup Baseline Configuration, CASB (Cloud Access Security Broker), Federated Identity, Identity Management, serta Privileged Access Management, yang semuanya berperan dalam memastikan integritas, keamanan, dan ketersediaan data dalam suatu organisasi.

2. Security Operation (Operasi Keamanan)

Operasi keamanan melibatkan berbagai aktivitas yang bertujuan untuk menjaga sistem tetap aman dan responsif terhadap ancaman. Beberapa aspek utama operasi keamanan meliputi:

Vulnerability Management: Manajemen kerentanan untuk mengidentifikasi dan memperbaiki celah keamanan.

Protection: Perlindungan sistem dari serangan siber melalui firewall, IDS/IPS, dan sistem keamanan lainnya.

Data Leakage Prevention: Mencegah kebocoran data dengan mekanisme kontrol dan enkripsi.

Detection: Deteksi dini ancaman dengan sistem monitoring yang canggih.

Prevention: Langkah-langkah preventif untuk mengurangi risiko serangan.

Recovery: Pemulihan sistem pasca-serangan untuk meminimalkan dampak.

SIEM (Security Information and Event Management): Pengelolaan informasi keamanan berbasis event dan analisis data log.

SOC (Security Operations Center): Tim khusus yang bertugas memantau dan merespons ancaman keamanan secara real-time.

Incident Response: Proses tanggap insiden untuk mengurangi dampak serangan dan mengembalikan sistem ke kondisi normal.

Active Defence: Strategi proaktif dalam menghadapi ancaman yang terus berkembang.

3. Governance (Tata Kelola Keamanan)

Governance atau tata kelola keamanan siber mencakup kebijakan, prosedur, dan regulasi yang memastikan organisasi tetap patuh terhadap standar keamanan. Aspek utama governance meliputi:

Audit: Evaluasi berkala terhadap sistem keamanan untuk memastikan kepatuhan dan efektivitas kebijakan.

Executive Management Involvement: Keterlibatan manajemen dalam pengambilan keputusan terkait keamanan.

Company’s Written Supervisory Procedures (WSP): Dokumen resmi yang mengatur prosedur pengawasan dan kebijakan keamanan.

Laws and Regulations: Kepatuhan terhadap regulasi industri, baik di tingkat federal, negara bagian, maupun spesifik industri.

Governance juga melibatkan penerapan Risk-Informed Decision Making, Reports and Scorecards, serta KPIs (Key Performance Indicators) untuk mengukur efektivitas strategi keamanan.

4. User Education (Edukasi Pengguna)

Keamanan siber tidak hanya bergantung pada teknologi, tetapi juga pada pengguna yang memahami ancaman dan cara mengatasinya. Edukasi pengguna terdiri dari dua aspek utama:

Training (New Skill): Pelatihan untuk meningkatkan keterampilan keamanan pengguna.

Awareness (Reinforcement): Meningkatkan kesadaran terhadap ancaman dan pentingnya keamanan siber melalui program edukasi berkala.

5. Career Development (Pengembangan Karier)

Bagi para profesional keamanan siber, pengembangan karier merupakan langkah penting dalam meningkatkan keahlian dan peluang kerja. Beberapa jalur pengembangan karier meliputi:

Conferences: Mengikuti konferensi keamanan siber untuk mendapatkan wawasan terbaru.

Certification: Mendapatkan sertifikasi keamanan siber seperti CISSP, CEH, CISM, dan lainnya.

Training: Mengikuti pelatihan teknis untuk meningkatkan keterampilan praktis.

Peer Group: Bergabung dengan komunitas profesional keamanan siber untuk berbagi pengalaman dan pengetahuan.

Self Study: Belajar secara mandiri melalui buku, kursus online, dan sumber lainnya.

6. Framework & Standard (Kerangka Kerja & Standar)

Keamanan siber mengikuti berbagai standar dan kerangka kerja yang diakui secara global, di antaranya:

NIST (National Institute of Standards and Technology)

ISO/IEC (International Organization for Standardization / International Electrotechnical Commission)

COBIT (Control Objectives for Information and Related Technologies)

SANS/CSC (Center for Internet Security’s Critical Security Controls)

7. Threat Intelligence (Intelijen Ancaman)

Threat intelligence adalah proses pengumpulan dan analisis informasi tentang ancaman keamanan. Kategori utama intelijen ancaman meliputi:

External: Ancaman dari luar organisasi seperti hacker, malware, dan serangan siber lainnya.

Internal: Ancaman dari dalam organisasi, termasuk insider threats.

Contextual: Analisis ancaman berdasarkan konteks spesifik organisasi.

Intel Sharing: Berbagi informasi ancaman dengan komunitas keamanan.

IOCS (Indicators of Compromise): Indikator yang menunjukkan adanya serangan atau pelanggaran keamanan.

8. Risk Assessment (Penilaian Risiko)

Penilaian risiko dalam keamanan siber mencakup berbagai aspek, termasuk:

Blackbox & Whitebox Testing: Pengujian keamanan sistem tanpa atau dengan pengetahuan internal.

Secure Code Scan: Analisis kode sumber untuk menemukan kerentanan.

Vulnerability Scan: Pemindaian sistem untuk mendeteksi kelemahan keamanan.

Assets Inventory: Identifikasi dan pengelolaan aset TI organisasi.

3rd & 4th Party Risk: Evaluasi risiko yang ditimbulkan oleh vendor atau mitra bisnis.

Data Flow & Data Centric Risk: Analisis risiko berdasarkan aliran dan sensitivitas data.

Blueteam & Redteam: Simulasi serangan dan pertahanan untuk menguji kesiapan organisasi terhadap ancaman siber.

Penetration Testing: Pengujian keamanan dengan mensimulasikan serangan terhadap sistem.

Kesimpulan

Roadmap cyber security ini memberikan panduan komprehensif bagi individu dan organisasi dalam membangun strategi keamanan yang efektif. Dari arsitektur keamanan hingga pengelolaan risiko, setiap aspek memiliki peran penting dalam menjaga data dan sistem tetap aman. Dengan terus belajar dan mengikuti perkembangan teknologi, kita dapat menghadapi tantangan keamanan siber dengan lebih siap dan tangguh.